1 Innledning

I den skiftende og teknologidrevne hverdagen Helse Midt-Norge står overfor ser vi et økende behov for smidighet, skalering og innovasjon. Revisjon av eldre, sentraliserte arkitekturer til mer moderne og dynamiske tilnærminger blir derfor viktig. En moderne arkitektur legger til rette for raskere tilpasning til endringer, effektiv ressursbruk og optimalisert ytelse. Ved å fokusere på dynamikk i arkitekturer kan vi styrke vår effektivitet, øke fleksibiliteten og bedre møte fremtidige krav til digital transformasjon.

I et stadig mer digitalisert helsevesen med økende trusselbilde er det avgjørende å ha en resilient og motstandsdyktig sikkerhetsarkitektur som sikrer at informasjonssikkerhet og personvern blir ivaretatt på alle nivåer. Denne sikkerhetsarkitektur setter søkelys på en helhetlig sikkerhetsarkitektur som skal beskrive hvordan identifisere og implementere effektive løsninger, som er avgjørende for Hemit HF sin leveranse av sikre, moderne og komplekse tjenester. Denne tilnærmingen sikrer videre at helsetjenesten er godt rustet til å håndtere nye og raskt skiftende utfordringer, samt å kontinuerlig forbedre og tilpasse seg et komplekst tjenestebilde og teknologi.

Ved å forstå helseregionens forretningsbehov og med det som grunnlag bygge en tilpasset, fleksibel og fremtidsrettet sikkerhetsarkitektur, kan vi bedre ivareta kravene til beskyttelse av sensitiv informasjon, samtidig som vi bedre støtter ny teknologi og innovasjon. Forretningsbehov belyses i kapittel 3 og setter de første rammene for den videre arkitektur. Vi må se disse i sammenheng med de eksterne rammer i form av lover, regler, nasjonale og regionale føringer, trusselbilde samt ulike standarder og beste praksis.

1.1 Hensikt med dokumentet

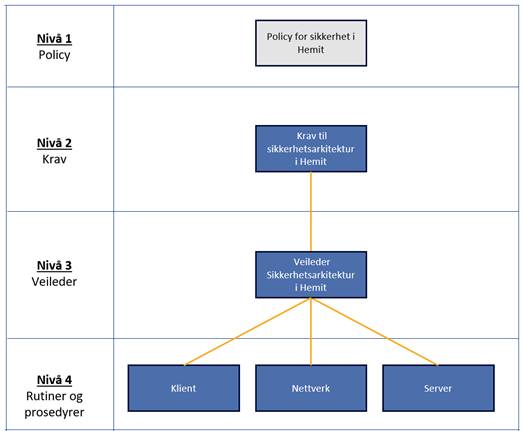

Dette dokumentet er et nivå 2-dokument i Hemit HF sitt styringssystem for informasjonssikkerhet (ISMS) og regulerer krav til sikkerhetsarkitektur i virksomheten. Dokumentet må sees i sammenheng med nivå 1 (Policy for Sikkerhet (foreløpig ikke godkjent)), og underliggende nivå 3 dokument som gir veiledning til utførelsen og bruk av sikkerhetsarkitektur i Hemit HF.

Dokumenthierarkiet vist i figur 1 erstatter Sikkerhetsplan (v. 1.2 av 2020), inkludert underliggende retningslinjer. Eneste unntak er Retningslinje 9 til HMN Sikkerhetsplan – Delegeringsmodell for administrative tilganger som videreføres som selvstendig dokument i styringssystemet.

1.2 Målgruppe

Målgruppen for dette dokumentet er personell i Hemit HF

· Drifts- og forvaltningspersonell

· Prosjektledere

· Oppdragskoordinatorer

· Arkitekter

· Personell i stab

I tillegg bør ansatte som endrer eller konfigurerer infrastrukturen og plattformene til Hemit HF kjenne til dette dokumentet.

2 Sikkerhetsprinsipper og designkriterier for sikkerhetsarkitektur

2.1 Overordnet modell for helhetlig sikkerhetsarkitektur i Hemit HF

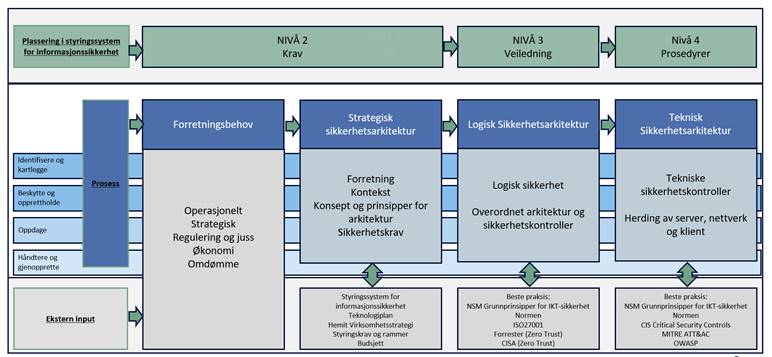

For å sikre en robust og bærekraftig informasjonssikkerhet generelt i Helse Midt-Norge, og spesielt innenfor Hemit, er det avgjørende med en strukturert og integrert tilnærming som kobler forretningsbehov med teknisk implementering. Figuren i dette kapittelet illustrerer hvordan sikkerhetsarbeidet bør være forankret i et helhetlig styringssystem for informasjonssikkerhet, og hvordan ulike nivåer av sikkerhetsarkitektur og kontrolltiltak spiller sammen for å understøtte virksomhetens overordnede mål og krav. Det er her helt kritisk å se Hemits overordnede mål i sammenheng med helseforetakenes mål om en best mulig helsetjeneste, slik at våre tjenester opererer i tråd med helseforetakenes krav til oppetid, sikring av informasjon og tilgjengelighet i kritiske situasjoner.

Modellen viser hvordan sikkerhetsarbeid kan operasjonaliseres gjennom fire hovednivåer:

• Forretningsbehov og operasjonelle hensyn, der virksomhetenes mål, økonomi, juss og omdømme vurderes som grunnlag for sikkerhetskravene.

• Strategisk sikkerhetsarkitektur som setter retning gjennom prinsipper, kontekst og rammer for hvordan sikkerhet skal innrettes på tvers av systemer og prosesser.

• Logisk sikkerhetsarkitektur hvor overordnede sikkerhetskontroller og tilgangsstrukturer defineres og samordnes.

• Teknisk sikkerhetsarkitektur, der konkrete sikkerhetsmekanismer og kontrolltiltak implementeres på servere, nettverk og klienter.

Disse nivåene støttes av et styringssystem for informasjonssikkerhet og forankres i kjente rammeverk og beste praksis, som NSMs Grunnprinsipper, ISO 27001 og ZeroTrust-rammeverket. Figuren viser også hvordan arbeidet må integrere risikoprosesser som kartlegging, beskyttelse, oppdagelse og gjenoppretting – og hvordan både interne og eksterne føringer danner rammen for arbeidet.

En slik strukturert arkitektur- og styringsmodell gjør det mulig å prioritere tiltak, oppnå effektiv styring, og sikre at teknologiske investeringer faktisk understøtter HMNS virksomheters mål, uten å gå på bekostning av sikkerheten. Dette er spesielt kritisk innen helsetjenester, hvor både tjenestetilgjengelighet og konfidensialitet kan ha livskritisk betydning.

Modell for informasjonssikkerhet, fra styringssystemer og krav via strategisk og logisk arkitektur til teknisk implementering, med integrerte sikkerhetsprosesser og understøttende elementer som standarder, normer og beste praksis.

2.2 Forretningsbehov

For å utvikle en resilient sikkerhetsarkitektur må arkitekturen ta utgangspunkt i Hemits og helseforetakenes forretningsbehov. Med forretningsbehov menes behov tilknyttet foretakenes kjerneaktiviteter og ledelse av foretakene i Helse Midt-Norge (HMN). Dette inkluderer økonomistyring, personaladministrasjon, pasientbehandling, logistikk, og overholdelse av lover og forskrifter, mm. Målet er å sikre effektiv drift, høy kvalitet på helsetjenester, og økonomisk bærekraft.

Ved å innlemme forretningsbehov i sikkerhetsarkitekturen legger man til rette for en målrettet og prioritert tilnærming til beskyttelse av Hemit HF og de øvrige helseforetakenes verdier og data. Denne tilnærmingen sikrer at sikkerhetsarkitekturen ikke bare oppfyller tekniske krav, men også understøtter virksomhetens behov for å opprettholde konfidensialitet, integritet og tilgjengelighet av data og ressurser, samt krav til oppetid og kontinuerlig drift året rundt. Målet er også å legge til rette for kontinuerlig tilpasning og forbedring i tråd med endrede trusselbilder og teknologier.

2.3 Strategisk sikkerhetsarkitektur

Strategisk sikkerhetsarkitektur handler om å forankre sikkerhetsarbeidet i virksomhetens strategiske mål og behov. Denne delen av arkitekturen innebærer å utvikle en overordnet tilnærming for hvordan Hemit HF skal beskytte regionens informasjonssystemer mot ulike trusler og angrep. Dette kan inkludere implementering av en risikobasert sikkerhetsarkitektur basert på ZeroTrust-prinsippet slik beskrevet i gjeldende Teknologiplan i HMN.

Strategisk nivå skal også beskrive at alt arbeid som skal utvikle og drifte de løsningene som støtter foretakenes aktiviteter er i samsvar med gjeldende lovverk og reguleringer gjennom hele tjenestenes og produktenes livssyklus (compliance).

2.4 Logisk sikkerhetsarkitektur

Logisk sikkerhetsarkitektur skal sikre at teknologien ivaretar det helhetlige sikkerhetsarbeidet som tar hensyn til ulike faktorer som:

· Soner og informasjonsflyt

· Identiteter

· Tilgangsstyring, herunder autorisering og autentisering

· Kryptering

· Konfigurasjonskontroll

· Sikkerhetskopiering

· Sporbarhet

· Nettverkssikkerhet

· Elektronisk samhandling

· Leverandør og leverandørtilgang

· Systemutvikling

Når det gjelder implementering av prinsippene fra strategisk sikkerhetsarkitektur i den logiske sikkerhetsarkitekturen, innebærer dette å sikre at alle aspekter av den logiske arkitekturen og teknologien som benyttes eller implementeres, støtter Hemit HF sin overordnede virksomhetsstrategi.

For at den logiske sikkerhetsarkitektur skal være relevant krever dette en prosess for kontinuerlig forbedring for å sikre at Hemit HF holder tritt med utvikling på både interne og eksterne områder.

2.5 Teknisk sikkerhetsarkitektur

Teknisk sikkerhetsarkitektur gir beskrivelser av hvordan de faktiske teknologiene, verktøyene og løsningene som er implementert for å støtte de strategiske og logiske aspektene av arkitekturen skal settes opp. Dette inkluderer f. eks instrukser. Det tekniske nivået er der de faktiske sikkerhetskontrollene blir implementert og administrert i teknologien. Det er avgjørende for å beskytte regionens digitale eiendeler mot trusler og angrep. Det er også her de fleste sikkerhetshendelser oppdages og håndteres.

3 Forretningsbehov

Forretningsbehov og operasjonelle hensyn, der virksomhetenes mål, økonomi, juss og omdømme vurderes som grunnlag for sikkerhetskravene.

3.1 Rammer

Sikkerhetsarkitektur i Hemit skal ta utgangspunkt i forretningsbehov. Dette innebærer at det tas hensyn til en rekke reguleringer, normer, strategier, oppdrag, tjenesteleveranser og andre rammer som påvirker system- og driftskrav. Disse retningslinjene og rammene utgjør en kritisk del som sikkerhetsarkitekturen må tilpasses og settes opp etter.

Lovverk og reguleringer: Dette inkluderer lover, forskrifter og retningslinjer utstedt av myndigheter eller bransjeregulerende organer som regulerer behandling og beskyttelse av data og informasjon. Dette vil være Sikkerhetsloven, personvernlovgivning som Personopplysningsloven med Personvernforordning (GDPR - General Data Protection Regulation), NIS2-direktivet (Network and Information Systems) fra EU, samt Pasientjournalloven og andre særlover innen helse. Disse kravene beskriver hvordan Hemit HF og de øvrige helseforetakene må håndtere, lagre og beskytte personopplysninger og sensitiv informasjon.

Normer og standarder: Dette omfatter bransjestandarder og beste praksis for informasjonssikkerhet og datasikkerhet. Vi benytter i hovedsak Normen, NSM Grunnprinsipper for IKT-sikkerhet og ISO/IEC 27001 for styringssystemer i informasjonssikkerhet.

Strategiske retningslinjer: Virksomhetens egne strategiske retningslinjer og målsetninger for datasikkerhet og risikostyring. Dette omfatter både regionale og lokale IT-sikkerhetsstrategier, risikostyringsstrategier og krav til sikkerhetsarkitektur som er utviklet for å støtte virksomhetenes overordnede mål og strategier. For etableringer i Helse Midt-Norge har vi konkret Regionalt styringssystem for informasjonssikkerhet, Oppdragsbrevet og Strategi 2030.

Andre rammer: Dette inkluderer interne retningslinjer som prosedyrer og rutiner, retningslinjer fra bransjeorganisasjoner eller spesifikke krav fra partnere (f.eks. underleverandører) eller kunder (f.eks. HF, HPAS). Avtalene rundt disse leveransene av tjenester kan også inneholde spesifikke sikkerhetskrav og leveransekrav som må oppfylles.

3.2 Virkemidler for å understøtte de strategiske mål

God styring (governance) i en sikkerhetsarkitektur bidrar til kontroll på informasjonssikkerhet og personvern. Dette oppnås ved å etablere klare retningslinjer, prosesser og kontrollmekanismer som sikrer at persondata og annen beskyttelsesverdig informasjon håndteres og beskyttes på en måte som er i samsvar (compliance) med gjeldende lover, reguleringer og beste praksis. Slik skal vi ha evne til å ivareta informasjon og pasientdata gjennom at risikoer identifiseres, vurderes og håndteres på en proaktiv måte. Dette styrker også omdømmet og tilliten til helseforetakene.

I praksis vil det si at nye etableringer samt større endringer og oppgraderinger må være grundig dokumentert og vurdert opp mot kravene fra rammer og reguleringer. Slike endringer må ses opp mot eksisterende produkter, tjenester og infrastruktur. En må da sikre korrekt kompetanse i de ulike grupper som skal analysere samsvar med lover og retningslinjer, samtidig som man må unngå unødvendig byråkratisering som kan føre til at man etter hvert tar snarveier. Et godt verktøy for risikostyring vil her være viktig for å både gi oversikter over trusler som PCer, servere, nettverk og applikasjoner må møte, men også hvilke tiltak og oppgaver som må gjennomføres for å møte truslene på riktig måte. Til dette vil tidlig risikovurdering være et grunnlag for å avdekke hvilke tiltak som bør inngå i design og konfigurasjon, samt eventuelle opplæringsbehov.

3.3 Omdømme og sammenhengen med sikkerhet

En solid sikkerhetsarkitektur er avgjørende for å opprettholde et godt omdømme blant pasienter og pårørende i helseregionen. Pasientene forventer og fortjener trygghet og sikkerhet når det gjelder deres helsedata. Ved å implementere robuste sikkerhetskontroller og -prosedyrer viser helseregionen sitt engasjement for personvern og datasikkerhet. Dette bidrar til å bygge tillit og styrke relasjonene med pasienter og samfunnet som helhet, noe som er avgjørende for et positivt omdømme.

3.3.1 Sikkerhet som grunnlag for tillit

Tillit fra pasienter og andre interessenter i helseregionen er avhengig av sikkerheten rundt deres helseinformasjon. En robust sikkerhetsarkitektur bidrar til å sikre at sensitive pasientdata håndteres på en sikker og pålitelig måte. Dette inkluderer tiltak som kryptering, tilgangskontroll, logging og overvåkning av data for å hindre uautorisert tilgang eller misbruk. Når pasientene opplever at deres helseinformasjon er godt beskyttet, styrker dette tilliten til helsevesenet og dets evne til å levere trygge og pålitelige helsetjenester. På samme måte som negativ omtale i f.eks. media vil gjøre pasienter skeptiske til å dele personlig informasjon med helseforetakene.

Det er dermed svært viktig å forstå at Hemits sikkerhet påvirker helseforetakenes sikkerhet, og er dermed en viktig del av grunnlaget for det som blir befolkningens oppfatning og innstilling til hvor trygt det er å avgi informasjon i sykehusene. Informasjon som er vitalt for at helsepersonell skal ha det beste beslutningsgrunnlag for behandlingen som skal gis, og som i all hovedsak kommer fra pasientene som mottar helsetjenester.

3.3.2 Risikostyring og omdømmebygging

En god sikkerhetsstrategi innebærer også effektiv risikostyring. Dette innebærer å identifisere, vurdere og håndtere mulige trusler mot informasjonssikkerheten. Truslene er både interne og eksterne. Ved å være proaktive i å håndtere risikoer og gjennomføre tiltak for å minimere dem, viser helseregionen sitt engasjement for pasienters trygghet og konfidensialitet. Dette bidrar til å bygge et positivt omdømme og styrker tilliten til helsevesenets evne til å håndtere utfordringer på en profesjonell og ansvarlig måte.

3.3.3 Transparens og kommunikasjon

God sikkerhetspraksis inkluderer også åpenhet og god kommunikasjon med pasienter og andre interessenter. Helseregionen bør være transparent om sine sikkerhetsprosedyrer og tiltak for å beskytte pasientdata. Dette skaper en følelse av åpenhet og gjennomsiktighet, som igjen bidrar til å styrke tilliten til helsevesenet.

3.3.4 Kontinuerlig forbedring og tilpasning

På et strategisk nivå handler god sikkerhet også om å være proaktiv og tilpasningsdyktig. Helseregionen bør kontinuerlig teste, evaluere og forbedre sine sikkerhetspraksiser i tråd med utviklingen av trusselbildet og endrede krav og reguleringer. Dette viser at sikkerhet er en prioritert og kontinuerlig fokusert innsats, som bidrar til å opprettholde tillit og omdømme over tid.

3.4 Helse Midt-Norges behov for leveranse av IT-tjenester

Hemit som IT-leverandør som leverer de fleste IT-tjenester til spesialisthelsetjenesten i Helse Midt-Norge må altså ta hensyn til mange behov for å sikre at leveransene er relevante, effektive og tilfredsstillende for brukerne. De overordnede forretningsbehov hentet fra HMNs strategi kan sorteres i følgende kategorier:

· Kliniske og pasientrettede behov

· Organisatoriske behov

· Teknologiske behov

· Juridiske behov

De ulike behovene i disse kategoriene vil være avgjørende for hvordan Sikkerhetsplanen prioriterer tjenester og leveransene, i sammenheng med leveranseavtalene (SLA). De blir noe mer utfyllende beskrevet under:

Kliniske og pasientrettede behov:

· Sikre tilgjengelighet for IT-løsninger som støtter pasientbehandling. Dette inkluderer systemer for elektroniske pasientjournaler (EPR), reseptbehandling, diagnostiske verktøy og kommunikasjon med pasienter og pårørende.

· Bidra til å forbedre pasientsikkerheten ved avvikssystemer for rapportering.

· Støtte tilgang til informasjon og tjenester for pasienter via digitale portaler og mobilapplikasjoner.

· Gi helsepersonell verktøyene de trenger for å diagnostisere og behandle pasienter effektivt. Dette inkluderer systemer for bildebehandling, laboratorieinformasjon og kliniske beslutningsstøttesystemer.

· Støtte til forskning og innovasjon ved å gi tilgang til data og verktøy for analyse.

· Forenkle kommunikasjon og samarbeid mellom helsepersonell via sikre meldings- og samhandlingsplattformer.

Organisasjonsbehov:

· Støtte til effektiv drift og administrasjon av spesialisthelsetjenesten. Dette inkluderer systemer for økonomi, logistikk, PRS/HR og pasientflyt.

· Bidra til å forbedre kommunikasjon og samhandling internt i organisasjonen og eksternt.

· Støtte til beslutningstaking ved å gi tilgang til data og verktøy for analyse.

· Ansattopplæring og bevisstgjøring: Sørge for at ansatte er godt opplært i sikkerhetsprosedyrer og er bevisste på potensielle trusler, inkludert hvordan man gjenkjenner og rapporterer sikkerhetshendelser.

· Utvikle og implementere klare sikkerhetspolicyer og prosedyrer som styrer hvordan data og systemer håndteres, inkludert tilgangsstyring, databehandling og rapportering av sikkerhetshendelser.

Teknologiske behov:

· IT-infrastrukturen skal være sikker, pålitelig og skalerbar for å møte de skiftende behovene til spesialisthelsetjenesten og det globale trusselbildet.

· Kunne benytte nye teknologier som kunstig intelligens og IoT for å forbedre effektiviteten og kvaliteten på tjenestene.

· Integrere IT-systemer på bakken / “on premise” med sky- og tredjepartsleverandører for å sikre sømløs dataflyt og samhandling i hybride tjenesteleveranser.

· Sikre høy oppetid for kritiske systemer, slik at helsetjenester kan leveres uten avbrudd. Dette innebærer redundans, failover-løsninger og backup-prosedyrer.

· Plan for rask gjenoppretting av systemer og data etter en katastrofe, inkludert naturkatastrofer, cyberangrep og tekniske feil.

· Sikre at alle systemer og applikasjoner er oppdatert med de nyeste sikkerhetsoppdateringene og patchene for å minimere sårbarheter.

Juridiske behov:

· Beskyttelse av pasientdata: Sikre at sensitive pasientdata er beskyttet mot uautorisert tilgang, tyveri, tap og lekkasje. Dette inkluderer implementering av kryptering, tilgangskontroll og overvåking av systemer.

· Overholdelse av lover og forskrifter: Sikre at alle prosedyrer og teknologier er i samsvar med gjeldende lover og forskrifter, som GDPR. (Compliance.)

3.5 Prinsipper for logisk- og teknisk sikkerhetsarkitektur

Infrastruktur skal være motstandsdyktig mot relevante sikkerhetstrusler. Med dette menes evnen til å forebygge, beskytte, detektere, håndtere og gjenopprette tjenester.

ZeroTrust er en overordnet sikkerhetsstrategi som opererer på prinsippet “aldri stole på, alltid verifisere”. Den antar at trusler kan eksistere både internt i infrastrukturen i tillegg og eksternt. Strategien fokuserer på å beskytte ressurser ved å begrense tilgangen og kreve verifisering for alle brukere, enheter og applikasjoner, uavhengig av deres plassering. Denne tilnærmingen sikrer en integrert og omfattende beskyttelse av det digitale miljøet.

Sikkerhet i APIer og integrasjoner skal ivaretas gjennom autentisering og autorisasjon for å verifisere og kontrollere tilgang. Sensitive data beskyttes ved kryptering i ro og i forflytning,

og streng validering av input. For å forhindre overbelastning og potensielle angrep, brukes ratebegrensning. Feil og unntak skal håndteres raskt for å unngå lekkasje av sensitiv informasjon, mens logging og overvåking bidrar til å oppdage mistenkelig aktivitet. Til slutt sikrer API-versjonering kompatibilitet og mulighet for sikkerhetsforbedringer.

Infrastrukturen og arkitekturen til Hemit HF skal ivareta behovet for digital motstandsdyktighet for både IT, OT, MTU og IoT enheter. Sikkerhetskontrollene skal sees i sammenheng og ivareta sikkerhetsbehovet for alle deler, gjennom en hel livssyklus. Konvergensen av IT, OT, MTU og IoT har potensial til å forbedre effektiviteten og ytelsen til et system, spesielt i helsevesenet. Men det kan også introdusere nye sikkerhetsutfordringer, da OT og MTU systemer ofte ikke er designet med samme sikkerhetsfunksjoner som IT-systemer.

IT-systemer håndterer data og informasjonsflyt. OT (Operasjonell Teknologi) er systemer som er involvert i endring av industrielle fysiske operasjoner og prosesser. MTU (Medisinsk Teknisk Utstyr) refererer til teknologiske enheter som brukes i helsevesenet for diagnostisering, overvåking eller behandling av medisinske tilstander. IoT (Internet of Things) enheter kan være en del av både IT, OT og MTU.

Alle sikkerhetsmekanismer i en teknologi eller et produkt skal utnyttes fullt ut, ikke bare for deres primære formål, men også for å styrke det generelle sikkerhetslandskapet og forsvare mot potensielle trusler.

Sikkerhetsmekanismer skal i størst mulig grad være standardisert og automatisert. Kunstig Intelligens (KI) skal benyttes der dette er hensiktsmessig og forsvarlig.

Alle tjenester produkter og IKT-systemer skal inngå i en livssyklusforvaltning slik at sikkerhet under hele levetiden blir ivaretatt.

Arkitekturen skal ivareta Helse Midt-Norge sine økte behov for mobilitet for helsearbeidere og økt digital hjemmeoppfølging for pasienter. Dette betyr at informasjon, meldingsflyt, kontroll og ledelse av sykehusdriften må kunne gjennomføres med høy grad av sikkerhet.

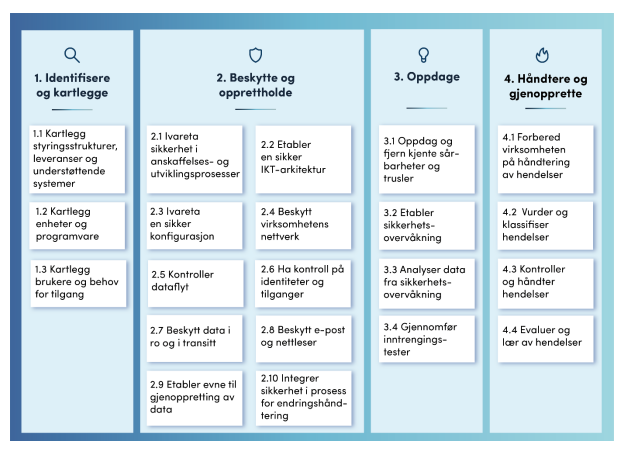

4 Sikkerhetskrav til logisk- og teknisk sikkerhetsarkitektur

Arkitekturen i Hemit HF skal ivareta krav NSM sine grunnprinsipper. Dette gjelder alle fire kategorier, 21 prinsipper og 118 tiltak og kontroller. Etterlevelse av NSM sine grunnprinsipper vil gi Hemit HF en helhetlig sikkerhetsarkitektur som er etablert etter beste praksis, bygget på internasjonale standarder og som blir ivaretatt i et livssyklusperspektiv av den offentlige etaten som er ansvarlig for dette på nasjonalt nivå.

I tillegg skal Hemit HF etterleve de prinsipper og krav som fremkommer i Norm for informasjonssikkerhet og personvern i helse- og omsorgssektoren, inkludert veiledere og faktaark. Kravene fra Normen er av juridisk karakter og opphav. Det regionale dokumentet Sikkerhetsprinsipper og -krav til IKT infrastruktur og tjenester skal også etterleves.

De tre rammeverkene for krav til sikkerhetsarkitektur er i stor grad overlappende, men det er avgjørende at forvaltning og innføring av systemer, programmer eller enheter ivaretar de krav som fremkommer. Dette vurderes også til å være av økende viktighet etter hvert som sikkerhet blir regulert i både europeisk og nasjonal lovgivning. Avvik fra dette skal dokumenteres og meldes i henhold til etablerte rutiner for avvik.